STARK Firewall Audit

Vertrauen ist gut, Kontrolle ist besser.

- Lassen Sie Ihre Enterprise Firewall einem unabhängigen Audit unterziehen.

- Vollständige Bewertung des Regelwerks und der Konfiguration durch erfahre Experten.

- Profitieren Sie von einer umfangreichen Dokumentation und zahlreichen Optimierungsmöglichkeiten.

Firewall Audit

Unsere IT-Sicherheitsanalysten auditieren Ihre Firewall! Wir finden kritische Schwachstellen und entdecken auch versteckte Assets.

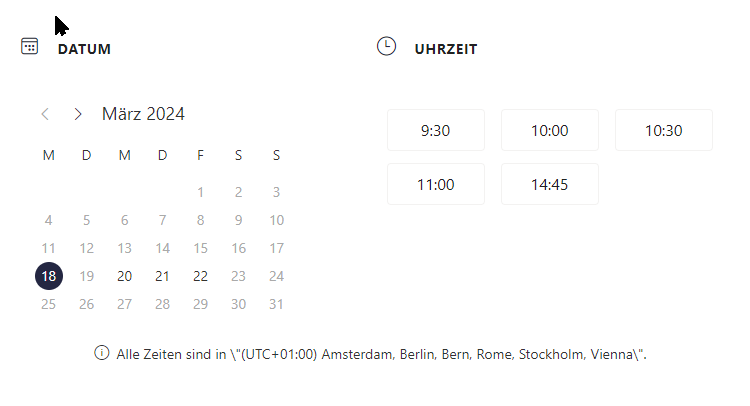

Sofort Termin wählen

Konfigurationsaudit

Erfahrene Experten: Wir auditieren die vollständige Firewall-Konfiguration und bewerten diese im individuellen Organisationskontext. Schwachstellen werden dokumentiert und erläutert.

Regelwerk

Jede Firewallregel wird im Organisationskontext bewertet. Die Bewertung erfolgt nach einem Ampelsystem und einer gemeinsamen Einordnung im Ergebnis-Workshop.

Dokumentation

Firewall Audit: Einblick

Erfahren Sie, wie unser gründlicher Firewall Audit-Ansatz Ihre Netzwerke schützt und stärkt. Unser Team von Experten nimmt sich die Zeit, jeden Aspekt Ihrer Firewall genau zu untersuchen, verborgene Risiken aufzudecken und Lösungsansätze zu entwickeln, die speziell auf Ihre Anforderungen zugeschnitten sind.

IT-Sicherheitsanalyse Ihrer Firewallkonfiguration

Unsere Experten prüfen die gesamte Konfiguration im Hinblick auf Sicherheit. Außerdem wird festgestellt, ob Lizenzen und Module optimal eingesetzt werden.

Vollständiges Audit Ihres Regelwerks

Jede existierende Firewallregel wird individuell auditiert und im Organisationskontext bewertet. Die Bewertung erfolgt nach einem Ampelsystem und einer gemeinsamen Einordnung im Ergebnisworkshop.

Erstellung einer Firewalldokumentation

Mit den aus dem Audit gesammelten Informationen erstellen wir für Sie eine saubere, dem aktuellen Stand entsprechende Dokumentation Ihrer Firewall.

Ein Dienst der STARK IT-Security GmbH

Firewall

Audit

Unsere IT-Sicherheitsanalysten auditieren Ihre Firewall aus allen relevanten Perspektiven. Wir finden kritische Schwachstellen und entdecken auch versteckte Assets.

- Konfigurationsaudit

Erfahrene Experten: Wir auditieren die vollständige Firewall-Konfiguration und bewerten diese im individuellen Organisationskontext. Schwachstellen werden dokumentiert und erläutert.

- Regelwerk

Jede Firewallregel wird im Organisationskontext bewertet. Die Bewertung erfolgt nach einem Ampelsystem und einer gemeinsamen Einordnung im Ergebnis-Workshop.

- Dokumentation

Keine blinden Flecken mehr: Durch umfassende Angriffssimulationen identifizieren und beseitigen wir Schwachstellen, um ein konstant hohes Sicherheitsniveau zu gewährleisten.

Gründe für ein Firewall Audit

Es gibt unterschiedlichste Motivationen und Gründe für die Durchführung eines Firewall Audits.

Verantwortung

Unabhängig davon, ob die Firewall durch Sie selbst oder einen Dienstleister administriert wird, Sie tragen die Verantwortung. Vertrauen ist wichtig, doch die Absicherung durch ein unabhängiges Audit ist unverzichtbar.

Compliance

Management Report

Ein Firewall Audit stellt aussagekräftige Informationen und Analysen für das Management bereit . Es ermöglicht Führungskräften, fundierte Entscheidungen über IT-Sicherheitsstrategien zu treffen.

Für wen ist ein Firewall Audit gedacht?

Egal in welchem Betriebsszenario Ihre Firewall betrieben wird – Sie alleine tragen die Verantwortung für ein sauber gepflegtes Regelwerk sowie eine zeitgemäße und sichere Konfiguration Ihrer Firewall!

Eigene Administration

Die Firewalladministration erfolgt bei Ihnen Inhouse. Ein externer Audit stellt sicher, dass keine Probleme durch Betriebsblindheit entstehen.

Administration durch Dienstleister

Die Qualität einer externen Administration ist ohne Konfigurationseinblick nur schwer erkennbar. Lassen Sie einen unabhängigen Audit durchführen und gehen so auf Nummer sicher.

Bewährte Vorgehensweise

Ablauf eines Audits

Onboarding

Beim Onboarding wird der Durchführungszeitraum festgelegt und Fernwartungszugänge eingerichtet.

Expertengespräch

Ihr persönlicher Auditor führt eine erste Sichtung der Konfiguration durch. Anschließend setzt er sich mit Ihnen in Verbindung, um Details zu erfragen und das Audit Ihrem Unternehmen individuell anzupassen.

Audit

Mit diesen Informationen führt Ihr Auditor und Firewallexperte das Audit durch und dokumentiert Auffälligkeiten im Ergebnisbericht.

Ergebnisvorstellung

Der Ergebnisbericht wird Ihnen vom Auditor im persönlichen Gespräch vorgestellt. Auch erfolgt eine gemeinsame Einordnung aller Auffälligkeiten.

Kunden und Partner

„Trotz unserer gut geschulten Softwareentwickler konnte die STARK bei uns einige kritische Schwachstellen aufdecken. Das hätten wir so nicht erwartet!“

„Wir führen regelmäßig Penetrationstests unserer Anwendung durch. Die STARK hat zu unserem Erstaunen trotzdem noch relevante Angriffsszenarien gefunden“

„Sicherheit in der IT sollte kein subjektives Gefühl sein: Sicherheit ist messbar.“

Im Rahmen eines Firewall Assessments wird die laufende Konfiguration der untersuchten Firewall einer IT-Sicherheitstechnischen Überprüfung unterzogen. Es erfolgt eine Bewertung hinsichtlich Spezifizität und Notwendigkeit der vorgefundenen Konfiguration. Es wird außerdem betrachtet, ob sämtliche zur Verfügung stehenden Sicherheitsfeatures der Firewall optimal genutzt werden.

In einem solchen Assessment liegt besonderer, aber nicht ausschließlicher Fokus auf die folgenden Konfigurationsbestandteile:

- Einhaltung der Grundprinzipien zur Konfiguration einer Firewall (Allow-List Prinzip)

- Aktives Hinterfragen der aktiven Paketfilter-Regelwerke

- Korrekte Konfiguration von Alarming- und Reportingmechanismen

- Einhaltung von Sicherheitsprinzipien bei der Benutzer- und Administrationsverwaltung

- Effektive Nutzung des gesamten Funktionspotentials der eingesetzten Firewall mit den vorhandenen Lizenzen

Im anschließenden gemeinsamen Gespräch werden alle Erkenntnisse besprochen und Optimierungsmaßnahmen ausgearbeitet und umgesetzt.

Gemäß dem Grundsatz „von grob zu fein – Von außen nach innen“ wird als konkrete Initialmaßnahme eine Betrachtung der äußersten Perimeter-Firewall(s) empfohlen. Diese sind direkt aus dem Internet erreichbar und sind als die äußerste technische Verteidigungslinie einer Organisation zu sehen.

Kontaktieren Sie uns

STARK IT-Security GmbH, Marsbruchstr. 133, 44287 Dortmund

(+49) 231 58007216

Ihren Firewall Audit planen

Wir unterstützen Sie bei der Vorbereitung und Planung Ihres Audits.

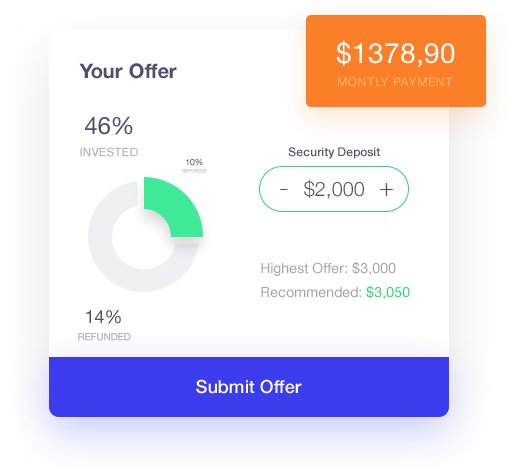

We’ll Find You The Perfect Space

Sed ut perspiciatis unde omnis iste natus error sit voluptatem accusantium doloremque laudantium.

We Work With Your Budget

vitae dicta sunt explicabo. Nemo enim ipsam voluptatem quia voluptas sit aspernatur aut odit aut fugit, sed quia consequuntur magni dolores eos qui ratione voluptatem sequi nesciunt. Neque porro quisquam est, qui dolorem ipsum quia dolor sit amet, consectetu

List Your Property & Let Us Do the Rest

quis nostrum exercitationem ullam corporis suscipit laboriosam, nisi ut aliquid ex ea commodi consequatur? Quis autem vel eum iure reprehenderit qui in ea voluptate velit esse

Recent Listings

At vero eos et accusamus et iusto odio dignissimos ducimus qui blanditiis praesentium voluptatum deleniti atque corrupti quos dolores

$654,000

1,654 Sq Ft. • 2 Beds • 2 Baths

A Real Estate Agent You Can Trust

Sed ut perspiciatis unde omnis iste natus error sit voluptatem accusantium doloremque laudantium, totam rem aperiam, eaque ipsa quae ab illo inventore veritatis et