Der Pentest für große IT-Landschaften

STARK

Recon+

Unsere IT-Sicherheitsanalysten inspizieren alle Ihre im Internet erreichbaren Dienste und Services und nehmen die Sicht eines Angreifers ein. Wir finden kritische Schwachstellen und entdecken auch versteckte Assets.

- Große Breite – Gezielte Tiefe

Individuelle Pentest-Strategien: Wir kombinieren manuelle Tests durch unsere Experten mit fortschrittlichen Automatisierungen, und haben so eine effektive Sicherheitsstrategie speziell für komplexe IT-Landschaften entwickelt.

- Transparenter und handlungsorientierter Bericht

Klare Wege zur Verbesserung: Unsere Berichte bieten eine umfassende Analyse und konkrete Schritte zur Behebung von Schwachstellen.

- Einheitliches Sicherheitsniveau

Keine blinden Flecken mehr: Durch umfassende Angriffssimulationen identifizieren und beseitigen wir Schwachstellen, um ein konstant hohes Sicherheitsniveau zu gewährleisten.

Der Pentest für große IT-Landschaften

STARK

Recon+

Unsere IT-Sicherheitsanalysten inspizieren alle Ihre im Internet erreichbaren Dienste und Services und nehmen die Sicht eines Angreifers ein. Wir finden kritische Schwachstellen und entdecken auch versteckte Assets.

- Große Breite – Gezielte Tiefe

Individuelle Pentest-Strategien: Wir kombinieren manuelle Tests durch unsere Experten mit fortschrittlichen Automatisierungen, und haben so eine effektive Sicherheitsstrategie speziell für komplexe IT-Landschaften entwickelt.

- Transparenter und handlungsorientierter Bericht

Klare Wege zur Verbesserung: Unsere Berichte bieten eine umfassende Analyse und konkrete Schritte zur Behebung von Schwachstellen.

- Einheitliches Sicherheitsniveau

Keine blinden Flecken mehr: Durch umfassende Angriffssimulationen identifizieren und beseitigen wir Schwachstellen, um ein konstant hohes Sicherheitsniveau zu gewährleisten.

Reconnaissance

Das Recon+ Trio

Welche Angreiferperspektive sollen wir einnehmen? Wir planen mit Ihnen die passende Maßnahme.

Interne Recon+

Die interne Reconnaissance deckt Schwachstellen in Ihrer unternehmensinternen IT-Infrastruktur und Ihren Netzwerken auf. Aus der Perspektive eines internen Netzwerkteilnehmers evaluieren wir, welche Möglichkeiten sich einem Angreifer bieten würden.

Externe Recon+

Physical Recon+

Wir beraten Sie gerne

Buchen Sie sich schnell und flexibel einen passenden Termin direkt in unserem Kalender. Unsere Experten helfen Ihnen gerne bei der Planung Ihrer IT-Sicherheitsmaßnahme.

Schwachstellen mit Recon+ finden

Entdecken Sie verborgene Risiken

OWASP Top 10

Identifiziert die kritischsten Webanwendungssicherheitsrisiken gemäß den aktuellen OWASP Top 10, um Sicherheitslücken zu schließen.

CVE

Prüft Ihre Systeme gegen die Common Vulnerabilities and Exposures (CVE)-Datenbank, um bekannte Schwachstellen zu erkennen.

Konfigurationsfehler

Spürt fehlerhafte Sicherheitseinstellungen und Konfigurationsmängel auf, die zu kritischen Risiken führen können.

Experten Untersuchung

Unsere OSCP-zertifizierten Experten führen tiefgehende, individuelle Untersuchungen durch, um spezifische und verborgene Schwachstellen zu entdecken.

Schwachstellen mit Recon+ finden

Entdecken Sie verborgene Risiken

OWASP Top 10

Identifiziert die kritischsten Webanwendungssicherheitsrisiken gemäß den aktuellen OWASP Top 10, um Sicherheitslücken zu schließen.

CVE

Prüft Ihre Systeme gegen die Common Vulnerabilities and Exposures (CVE)-Datenbank, um bekannte Schwachstellen zu erkennen.

Konfigurationsfehler

Spürt fehlerhafte Sicherheitseinstellungen und Konfigurationsmängel auf, die zu kritischen Risiken führen können.

Experten Untersuchung

Unsere OSCP-zertifizierten Experten führen tiefgehende, individuelle Untersuchungen durch, um spezifische und verborgene Schwachstellen zu entdecken.

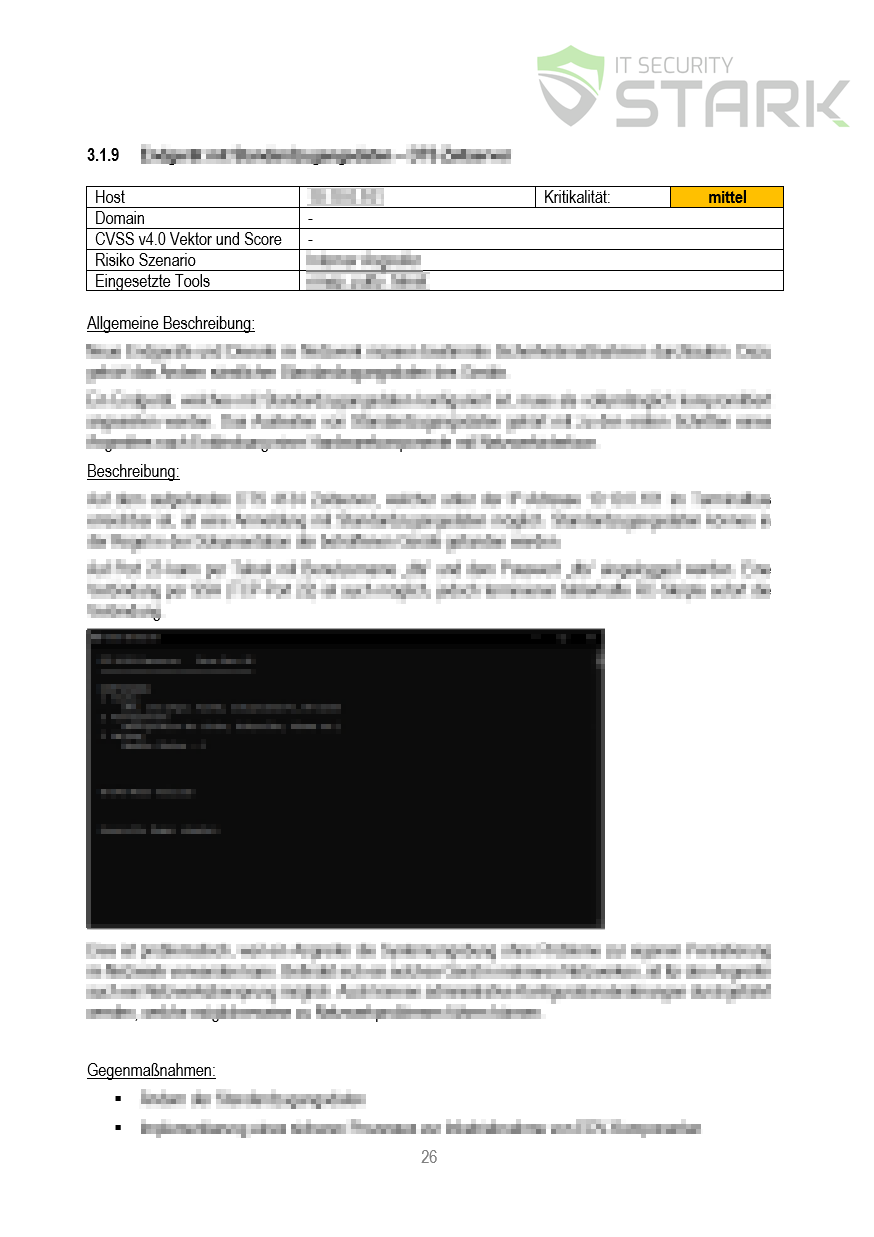

Ergebnisbericht

Schwachstellen schließen: Ihr Aktionsplan

Entdecken Sie die Tiefe unserer Analyse. Unsere Berichte verschaffen Ihnen eine klare Übersicht über die Ergebnisse der Recon+. Mit präzisen Details zu jeder identifizierten Schwachstelle, inklusive Risikobewertung und maßgeschneiderten Empfehlungen für Abhilfemaßnahmen, navigieren Sie zu einer sicheren Lösung. Verstehen Sie auf Anhieb, wo Handlungsbedarf besteht, und planen Sie Ihre nächsten Schritte mit voller Klarheit.

Klare Struktur, schneller Überblick: Eine klare Gliederung erleichtert die schnelle Identifizierung und Handhabung von Schwachstellen.

Ablauf der Recon+

Ein sorgfältig geplanter und durchgeführter Penetrationstest ist entscheidend für die Sicherheit Ihrer IT-Infrastruktur. In diesem Abschnitt erläutern wir unseren erprobten und strukturierten Ablauf, der von der Vorbereitung bis zur Ergebnisvorstellung reicht, um eine umfassende Bewertung der Sicherheitslage Ihrer Systeme zu bieten. Unser Ziel ist es, nicht nur Schwachstellen aufzudecken, sondern auch wirkungsvolle Behebungvorschläge bereitzustellen. Durch transparente Kommunikation und enge Zusammenarbeit schaffen wir ein tiefgehendes Sicherheitsverständnis und unterstützen Sie optimal.

1. Ziele definieren

Gemeinsam definieren wir, welche Systeme für Angriffssimulationen zugelassen sind und welche ausgenommen werden. In den meisten Fällen genügen bereits verwendete Domains und IP-Adressbereiche zur Abgrenzung.u

Scope

2. Vorbereitungen

Wir legen gemeinsam mit Ihnen den Zeitraum für den Penetrationstest fest, klären die erforderlichen Netzwerkzugänge und stellen die Kontaktpersonen beider Parteien vor. Dieser Schritt gewährleistet eine effiziente Kommunikation und Koordination während des Testprozesses.

Onboard

3. Durchführung des Audits

Unsere Penetrationstester führen eine umfassende Identifikation aller im Umfang definierten Assets durch und führen anschließend eine detaillierte Auditierung der Systeme aus. Im Falle von Rückfragen, unerwarteten Ergebnissen oder dem Auffinden kritischer Schwachstellen ist ein sofortiger Kontakt durch unsere Experten gewährleistet.

Recon+

4. Dokumentation

Jede identifizierte Schwachstelle wird detailliert und in verständlicher Weise dokumentiert. Ein Bericht, der einfach zu verstehen ist, gewährleistet, dass alle technischen Details korrekt erfasst und verstanden werden.

Bericht

5. Ergebnisbesprechung

Im Ergebnisworkshop wird der Bericht detailliert präsentiert. Dabei wird jede identifizierte Schwachstelle eingehend erörtert, um ein gemeinsames Verständnis zu fördern. Zudem bietet der Workshop eine Plattform, auf der Ihre Fragen zu den Schwachstellen und den möglichen Lösungsansätzen ausführlich besprochen und diskutiert werden.

Workshop

Gesetzliche Notwendigkeit von Penetrationstests

Sicherheitsaudits: Gesetzlich gefordert, fachlich empfohlen

Penetrationstests sind essentiell, um Sicherheitslücken proaktiv zu schließen und die Integrität Ihrer IT-Infrastruktur zu wahren. Während sie primär dem Schutz Ihres Unternehmens dienen, erfüllen sie gleichzeitig wichtige gesetzliche Anforderungen. Die Einhaltung von Standards wie DSGVO, ISO27001, PCI DSS und KritisV ist nicht nur eine Frage der Compliance, sondern auch ein Zeichen für Verantwortung und Zuverlässigkeit gegenüber Ihren Stakeholdern. Sicherheitstests sind somit ein kritischer Schritt, um gesetzlichen Verpflichtungen nachzukommen und das Vertrauen Ihrer Kunden zu stärken.

DSGVO

Erfordert Schutz personenbezogener Daten durch technische und organisatorische Maßnahmen, einschließlich regelmäßiger Sicherheitsbewertungen.

PCI DSS

Schreibt vor, dass Unternehmen, die Kreditkartendaten verarbeiten, regelmäßig Sicherheitsprüfungen durchführen müssen, um Datenmissbrauch zu verhindern.

ISO 27001

Legt Wert auf die fortlaufende Bewertung und Behandlung von Sicherheitsrisiken, einschließlich der Durchführung von Penetrationstests.

KritisV

Fordert Betreiber kritischer Infrastrukturen auf, ihre IT-Systeme durch angemessene Sicherheitsmaßnahmen, wie Penetrationstests, zu schützen.

Ihre Vorteile mit STARK Recon+

Fachlicher Schwerpunkt

Ein Sicherheitsdienstleister muss die Usecases und Anforderungen Ihrer Lösung verstehen.

Qualifikation

Unsere Analysten bilden sich ständig fort und sind hochqualifiziert: OSCP, OSWA, CISSP

Erfahrung

Unsere Pentester zeichnen sich durch große Erfahrung aus und haben schon alles gesehen!

Mindset

Für unsere Penetrationstester spielt Leidenschaft und Ehrgeiz eine zentrale Rolle.

Vertrauen & Loyalität

Die Recon+ deckt sensible Informationen auf. Ihrem Partner müssen Sie zu 100% vertrauen.

Reporting

Individuelle und verständliche Ergebnisberichte mit realisierbaren Gegenmaßnahmen.

Kommunikation

Klare Kommunikation und ein enger Austausch im Projekt sowie ein intensiver Abschlussworkshop.

Faire Preise

Transparente Kalkulationen und effizientes Vorgehen ermöglichen attraktive Konditionen.

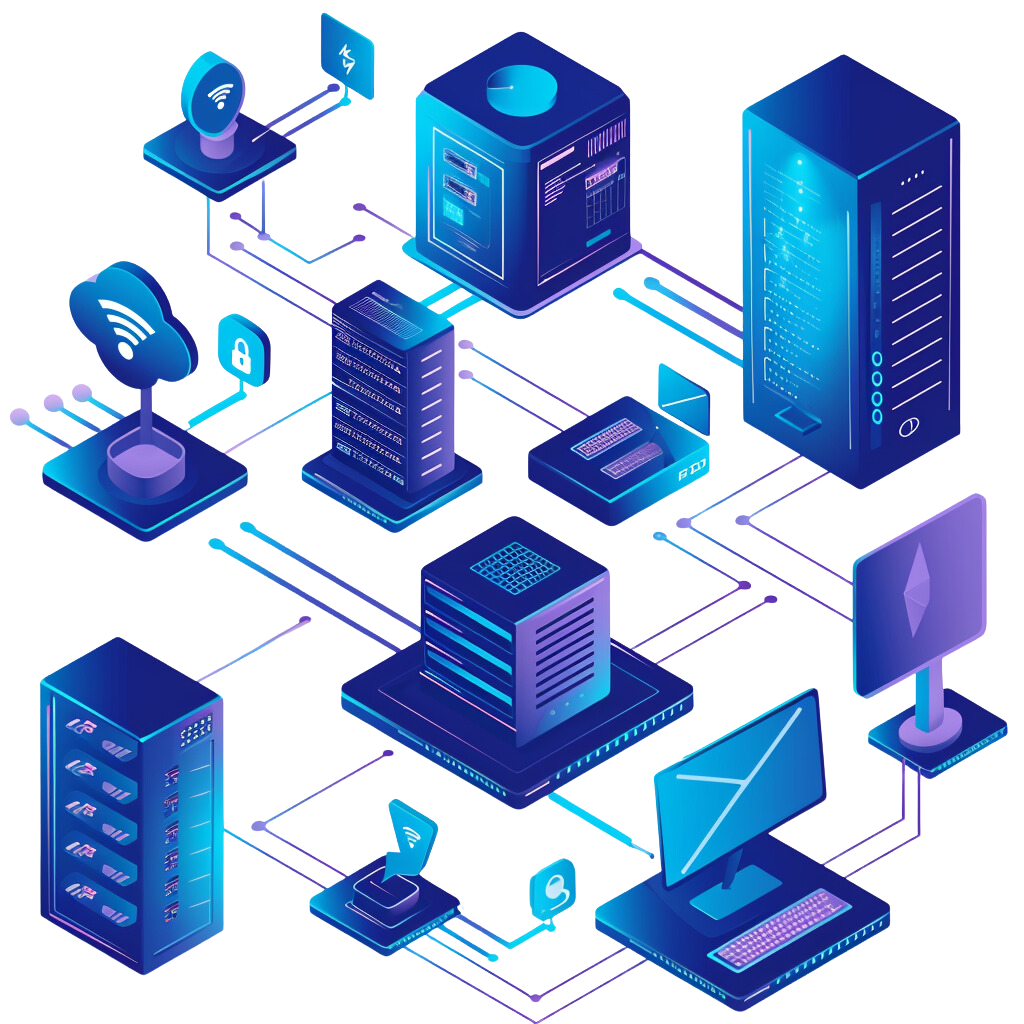

Das primäre Ziel der externen Reconnaissance ist die systematische Identifikation von extern erreichbaren Systemen und Diensten. Durch das so entstehende vollständige Bild kann die potenzielle Angriffsfläche, wie sie sich auch einem externen Akteur bietet, sehr genau bestimmt werden. Im zweiten – entscheidenden – Arbeitsgang werden alle identifizierten Systeme und Dienste einer ersten Schwachstellenanalyse unterzogen.

Die Ergebnisse der Reconnaissance geben einen guten Überblick, wie eine Organisation im Hinblick auf IT-Sicherheit aufgestellt ist und welche Infrastrukturbereiche sicherheitsrelevante Auffälligkeiten zeigen. Insbesondere in Organisationen, die bisher keine aktiven oder vollständigen Sicherheitsanalysen durchgeführt haben, finden sich im Rahmen der Reconnaissance häufig bereits kritische Schwachstellen, die eine vollständige Systemkompromittierung oder das Ausspähen von sensiblen Daten ermöglichen.

Abstimmung und Durchführung einer technisch orientierten Reconnaissance für öffentlich erreichbare IT-Systeme aus der Perspektive eines externen Angreifers, ohne Kenntnisse über interne Strukturen. Bewertung und abschließende Dokumentation von sicherheitsrelevanten Auffälligkeiten.

Ziel der hier angebotenen Reconnaissance ist die systematische Ermittlung von IT-Systemen, darauf betriebenen Diensten und weiteren Details (Information Gathering) durch einen externen Partner, um mögliche Schwachpunkte und Angriffsvektoren einschätzen zu können.

Das Vorgehen lässt sich in zwei Phasen einteilen. Im Rahmen der Identifikationsphase werden durch das Recon-Framework systematisch alle Systeme und Dienste im vereinbarten Scope identifiziert.

In der anschließenden Analysephase werden manuell und Werkzeugunterstützt alle identifizierten Systeme und Dienste einer oberflächlichen Schwachstellenanalyse unterzogen. Ziel dieser Analysephase ist die Gewinnung einer Gesamteinschätzung und die Aufdeckung offensichtlicher Schwachstellen.

In der Analysephase orientieren wir uns an relevanten Bausteinen des BSI IT-Grundschutz-Kompendiums sowie Vorgehensweisen gemäß OWASP und OSSTMM, beschränkt sich aber nicht darauf. Vielmehr wird während der Analyse eine kontinuierliche und individuelle Anpassung auf das Projektziel vorgenommen und bei Bedarf in regelmäßigen Intervallen mit dem Auftraggeber abgestimmt. Unsere Experten arbeiten mit branchenüblicher Software, selbstentwickelten Tools, sowie kommerziellen Lösungen. Abhängig von den Ergebnissen und identifizierten Auffälligkeiten werden weitere zielgerichtete Maßnahmen durchgeführt. Identifizierte Dienste und Zugänge eines Systems werden hier auf verschiedene Art und Weise auf die Probe gestellt.

Im Anschluss erfolgt eine summarische Gesamteinschätzung der erreichbaren IT-Landschaft und eine Risikoanalyse der identifizierten Schwachstellen. Je nach Komplexität, Fundort, Eintrittswahrscheinlichkeit, notwendigen technischen Voraussetzungen und weiteren Parametern wird eine Einschätzung der Kritikalität in Anlehnung an CVSS V4.0 vorgenommen.

Kunden und Partner

„Trotz unserer gut geschulten Softwareentwickler konnte die STARK bei uns einige kritische Schwachstellen aufdecken. Das hätten wir so nicht erwartet!“

„Wir führen regelmäßig Penetrationstests unserer Anwendung durch. Die STARK hat zu unserem Erstaunen trotzdem noch relevante Angriffsszenarien gefunden“

„Sicherheit in der IT sollte kein subjektives Gefühl sein: Sicherheit ist messbar.“

Kontaktieren Sie uns

STARK IT-Security GmbH, Marsbruchstr. 133, 44287 Dortmund

(+49) 231 58007216

Ihre Recon+ planen

Wir unterstützen Sie bei der Vorbereitung und Planung Ihres Penetrationstests.